Zasady bezpieczeństwa związane z przydzielaniem uprawnień użytkownikom

Wprowadzenie

Jednym z istotnych zagadnień podczas wdrożenia każdego oprogramowania w organizacji jest właściwe kształtowanie polityki bezpieczeństwa w obszarze użytkowania tego oprogramowania. W szczególności, programy wspomagające zarządzanie, gromadzą istotne dla organizacji dane oraz umożliwiają działania użytkowników, które powinny być ściśle nadzorowane.

Kwestia bezpieczeństwa zawsze wiąże się z doborem właściwego poziomu zabezpieczeń w zależności od stopnia poufności danych.

Program księgowy online mKsiegowa.pl posiada szereg mechanizmów wspomagających realizację polityki bezpieczeństwa danych:

- Możliwość definiowania dowolnej liczby użytkowników oraz przydzielania im określonych uprawnień

- Specjalne uprawnienia administratora programu pozwalające dostosować poziomy dostępów użytkowników do odpowiednich funkcjonalności programu

- Rejestrowanie (audyt) działań użytkowników oraz możliwość ich późniejszego przeglądu

Sterowanie uprawnieniami użytkowników odbywa się poprzez ograniczanie im dostępu do określonych pozycji menu programu. Aby ułatwić sterowanie uprawnieniami w programie mKsięgowa.pl wprowadzono tzw. Profile Uprawnień (Access Lists).

Profile uprawnień są związane z określoną rolą, jaką użytkownik pełni w organizacji. Każdy profil ma określoną nazwę i składa się z listy kontroli uprawnień. Użytkownik może mieć przydzielony tylko 1 ze zdefiniowanych wcześniej profili uprawnień, który jednoznacznie określa jego uprawnienia dostępu w programie.

Liczba profili jest dowolna i można je modyfikować w trakcie działania programu.

Dostęp do programu bazuje na przez nazwa/hasło dla każdego użytkownika. Administrator może tworzyć dowolną liczbę kont użytkowników przydzielając im określony profil dostępu.

Wdrożenie polityki bezpieczeństwa w organizacji

Właściwe wdrożenie i stosowanie polityki bezpieczeństwa przy używaniu oprogramowania mKsiegowa.pl jest istotnym czynnikiem zachowania odpowiedniego poziomu zabezpieczeń.

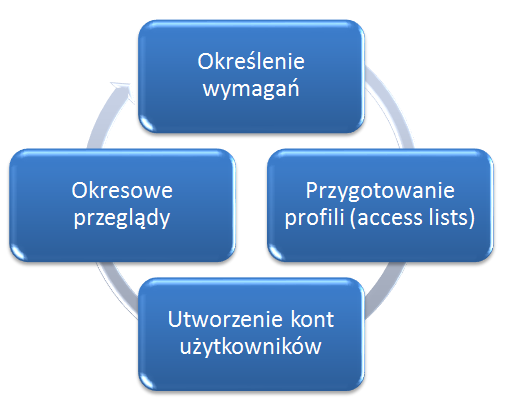

Rysunek pokazuje kolejne kroki, jakie należy podjąć podczas wdrażania polityki bezpieczeństwa.

Określenie wymagań

Określenie wymagań polityki bezpieczeństwa jest pierwszym istotnym krokiem przy wdrożeniu programu. W tym kroku należy m.in. przygotować odpowiedzi na następujące pytania:

- kto będzie miał dostęp do programu

- jaka będzie rola każdego użytkownika w programie (np. klasy stanowisk)

- jakie są niezbędne uprawnienia związane jest pełnienie każdej roli

Przygotowanie listy profili

Poprzez analizę różnych rodzajów pełnionych ról w procesie biznesowym wspomaganym za pomocą oprogramowania mKsiegowa.pl tworzymy listy uprawnień (profile). Podczas tworzenia listy można wspomagać się szablonem. Na życzenie przesyłamy naszym użytkownikom szablon w formacie Excel. Prosimy o kontakt.

Profile tworzymy według następujących zasad:

- należy zapoznać się z dokumentacją każdej funkcjonalności programu, aby móc podjąć decyzję, czy jest ona niezbędna w ramach określonego profilu (roli w organizacji); stosujemy zasadę ograniczania liczby funkcjonalności tylko do niezbędnych na danym stanowisku; zawsze jest możliwa modyfikacja profilu przez administratora

- decyzję o dostępie do określonych danych, uprawnienia tworzenia lub modyfikacji odpowiednich dokumentów podejmuje właściciel biznesowy określonego procesu (najczęściej jest to szef danej komórki lub osoba wydelegowana)

- listy można zoptymalizować, czyli wyeliminować te profile, które się dublują; można nadać im nazwy odpowiednie do stanowisk, do których mają zastosowanie

Program zazwyczaj posiada po instalacji pewną liczbę przykładowych profili, które można zmienić lub usunąć, a następnie dodać nowe.

Utworzenie kont użytkowników

Przygotowane profile należy wprowadzić do programu oraz przypisać użytkowników. Do każdego konta należy przydzielić odpowiedni profil według przygotowanej listy. Jeżeli nie posiadasz dostępu do tworzenia profili i kont użytkowników w programie, nasz zespół pomoże je utworzyć. Prosimy w takim przypadku o kontakt.

Okresowe przeglądy

Przeglądy mają na celu monitorowanie dostępów oraz podejmowanie akcji korygujących. Na przeglądy składają się działania:

- weryfikacja listy użytkowników oraz ich profili

- przegląd dostępów

Program dostarcza następujące mechanizmy ułatwiające realizację przeglądów:

- Pole pozwalające na wpisanie imienia, nazwiska oraz adresu email każdego użytkownika

- Data ostatniego logowania

- Przegląd (audyt) dokumentów wprowadzonych przez użytkownika

- Oznaczenie każdego dokumentu identyfikatorem użytkownika

Po zakończeniu przeglądu można wrócić do re-definicji wymagań i dokonać korekty profili lub listy użytkowników.

Inne działania zwiększające bezpieczeństwo użytkowania programu opisane są w zaleceniach polityki bezpieczeństwa.